OPNsense Bridge Firewall – 🛡Ağınızdaki Gizli Koruyucunuz

Table of Contens

Kendi ağınızı güvenceye alabilmek için tercih edebiliceğiniz birçok seçenek var. Ancak her şirketler ve özel kullanıcılar için Firewall – Güvenlik Duvarı vazgeçilmez bir seçenektir. Güvenlik Duvarı deyince akla çoğunlukla Windows Güvenlik Duvarı gelir, ancak bu makalede Windows Güvenlik Duvarı veya Linux’taki Güvenlik Duvarları(ufw) gibi yerleşik güvenlik duvarlarıyla işimiz yok. Onun yerine bir ağ donanımının üzerine OPNsense Bridge Firewall kurcaz.

Şimdi diyeceksiniz Pfsense varken neden OPNsense? OPNsense yeni, o yüzden OPNsense hakkında çok fazla makale bulunmuyor ve en can sıkıcı şey, OPNsense diye arama yaptığınızda, Google’un tavsiyesi 🙂 = Pfsense mi demek istediniz? OPNsense Pfsense’ten üreme diyebiliriz, sadece farklı arayüz.

Firewall - Güvenlik Duvarı nedir?

Kısaca açıklamak gerekirse; Güvenlik duvarı ağ trafiğindeki paket başlıklarını, önceden tanımlanmış kurallara göre protokol turu, kaynak adresi, hedef adresi, kaynak bağlantı noktası ve/veya hedef bağlantı noktasına göre analiz eden ve filtreleyen bir aygıt veya uygulamadır. Filtreye uymayan her paket reddedilir/geri çevrilir.

OPNsense nedir?

OPNsense, FreeBSD’ye dayalı açık kaynaklı bir Firewall dağıtımıdır. OPNsense, 2015 yılında Pfsense’e yama olarak piyasaya sürüldü. 2004 yılında Pfsense ayrıca m0n0wall’a yama olarak başlamıştı. Firewall’a ek olarak, DHCP sunucuları, DNS sunucuları, VPN, vb. mevcuttur. OPNsense’i hem herhangi bir Network Kartı olan donanımına hem de sanal makinelere yükleyebilirsiniz.

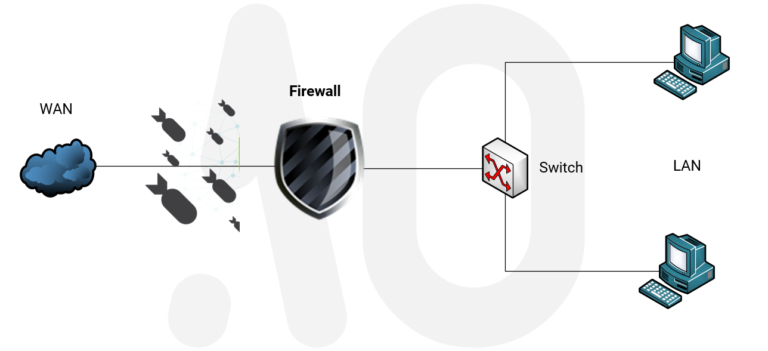

🌉Bridge/Köprü nedir?

İlk olarak, Bridge Firewall’i/Köprü Güvenlik Duvarı’nı daha yakından tanımak için bir köprünün ne olduğunu bilmek zorundayız. Köprü’ye “basit anahtar/switch” da diyebiliriz. Köprü iki Collision Domainini/Çarpışma etki alanlarını ayırır.

Bir köprü yerel ağda kullanılan MAC adreslerini öğrenir ve ilişkili bilgisayara ulaşmak için hangi portun (arayüz, port) kullanıldığını hatırlar. Köprü, hedef MAC adresi bildiği bir paketi alırsa, yalnızca paketi uygun ağ kartına iletir. Bu gereksiz transferleri önler. Ancak, köprü hedef MAC adresini bilmiyorsa, paketi her bir bağlantı noktasına gönderir. Köprü OSI Katmaninin veri tabakasında(ikinci) çalıştığından, herhangi bir IP adresine ihtiyaç duymaz.

Kısacası; Geçmişte, anahtarlar/Switch çok pahalıydı. Bu yüzden köprüler geliştirildi, ancak günümüzde artık neredeyse hiç kullanılmıyor, çünkü switchler zaten ucuz.

Switchler/Anahtarlar hakkında daha fazla bilgi edinmek için: How does a Switch work? (Animated)

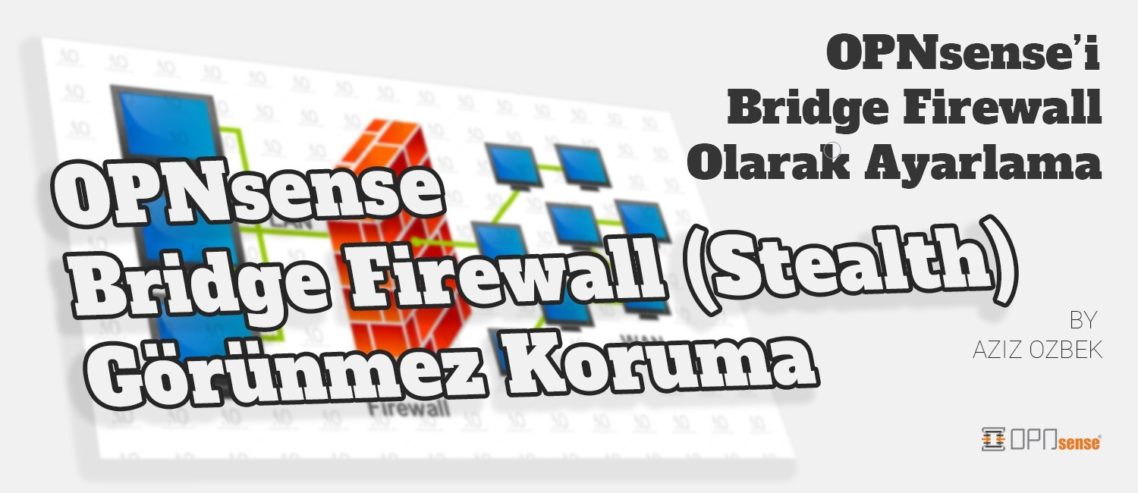

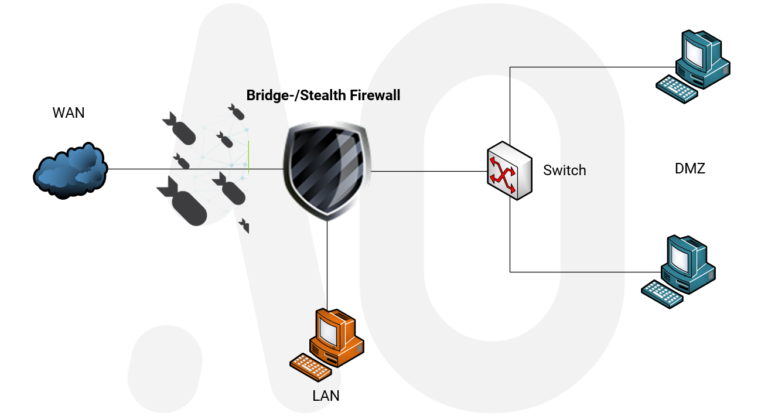

👻Stealth-/Bridge Firewall nedir?

Güvenlik duvarları (yapılandırılmamışsa) üçüncü (ağ) ve yedinci (uygulama) OSI katmanında çalışır. Ancak bir Stealth-/Bridge Firewall/Köprü Güvenlik Duvarı ikinci (Veri) OSI katmanı üzerinde ağ paketlerinin hedeflenen iletimini kullanır. Eğer Firewall’ınızı Bridge Firewall’a dönüştürürseniz, güvenlik duvarınız MAC adreslerini bir köprü gibi filtreleyecektir. Bir güvenlik duvarı için en az iki ağ kartına ihtiyacımız var, ancak bir köprü güvenlik duvarı için en az üç ağ kartına ihtiyacımız var. Biri bir WAN (Geniş Ağ Alanı), diğeri ise DMZ (Demilitarized Zone) olarak kullanılır. (Demilitarized Zone terimi Birinci Bünya Savaşından gelir. Askerlerin olmadığı kısım anlamına gelir. Bu konuda da firewall vb. olmadığı kısım anlamına geliyor) WAN ve DMZ arasında bir sanal ağ köprüsü oluşturulur. Ek olarak, güvenlik duvarını kontrol etmek için bir LAN’a (Yerel Ağ Alanı) ihtiyaç duyulur.

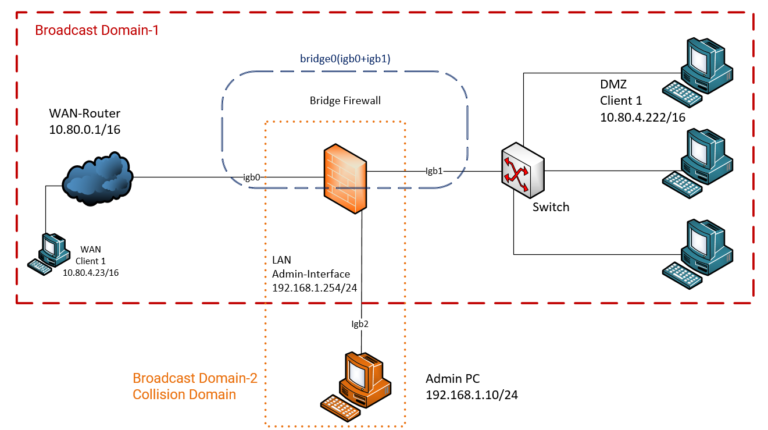

OPNsense Bridge Firewall'ı Ağa entegre etmek

Yukara açıkladığım gibi, köprü IP adreslerine ihtiyaç duymazlar. O zaman nasıl Güvenlik Duvarı gibi çalışır bu meret? Bir köprü ile yalnızca iki çarpışma etki(Collison Domain) alanını bölebilirsiniz, yani köprü sadece aynı yayın alanında(Broadcast Domain) hizmet eder. Yani bu, köprü güvenlik duvarımızın yalnızca aynı yayın alanında ki ağ paketlerini filtrelediği anlamına gelir. Biraz karmaşık gelebilir, ancak bunun için aşağıya bir ağ diyagramı koydum.

Diyagramın detaylı açıklaması

Yayın alanında bir tane Yönlendircimiz(Router) var. Genellikle DHCP Server’i Yönlendiricinin üstüne kurarlar. WAN’da bulunan Client1, IP yapılandırmasını WAN yönlendiricisinden(DHCP Server’dan) alır. DMZ’deki Client’lar da aynı yayın alanında olduğu için IP yapılandırmasını WAN yönlendiricisinden alır. Igb0 ve Igb1‘den yeni sanal)bir köprü ağ kartı bridge0 oluşturdum.

Gördüğünüz gibi LAN hariç ağ kartlarının bir IP adresi yok. Sağdaki Client’lerin olduğu ağ adını DMZ koydum, çünkü sağ ve soldaki Client’lar aynı yayında ağında olduğu için. Güvenli olması gereken ağ aslında yönetici ağıdır, o yüzden Administratorların bulunduğu ağ LAN‘dır.

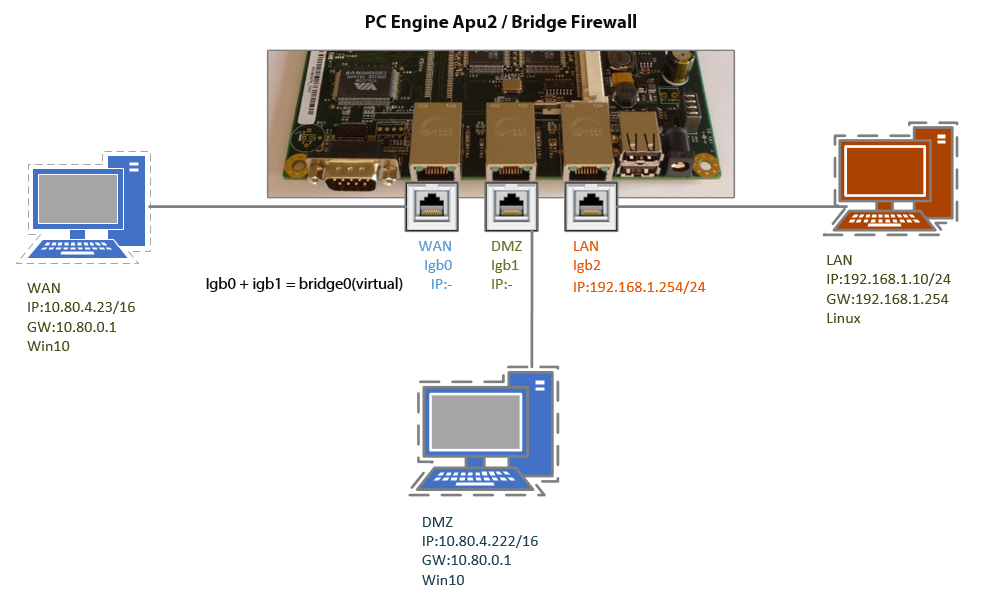

PCEngine Apu2 - OPNsense Kurulumu

Ben ağ donanımı olarak PCEngine Apu2 kullanıcam.(Türkiye’de olmayabilir. Eğer yoksa herhangi bir (en az üç ağ kartı olan) bir cihaz kullanabilirsiniz). PC Engine APU2’in üzerinde üç ağ kartı var. PCEngine çok basit ama güçlü bir cihazdır. OPNsense Firewall‘ı kolayca üzerine kurabilirsiniz. Kurulum cok basit, sadece ilerle’ye tıklayarak bile kurabilirsiniz. OPNsense’nin kendi resmi sitesinde makale bulunmakta (“Install OPNsense“), o yüzden bu aşamayı direk atlıyorum. Eğer sizinde elinizde PCEngine varsa, linkte ki konuyu incelemenizi öneririm: Router Konfigürasyonu – Linux (Seri Kablo-SSH) LAN🛡WAN

OPNsense'i Bridge Firewall'a Dönüştürme

OPNsense’in bu konu üzerine bir makalesi bulunmakta(“Transparent Filtering Bridge“). Fakat ben yinede aşağıda kendi ayarlarımı ve yorumlarımı bırakıyorum. OPNsense’in türkce versiyonu var mi bilmiyorum, fakat kurulumu ingilizce terimlerle anlatmak en iyisi bence.

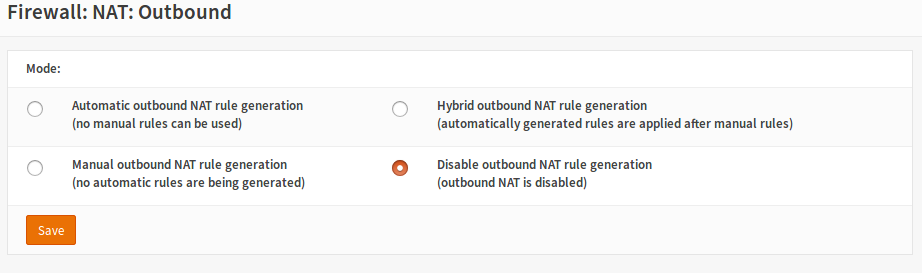

NAT’ı(Ağ Adresi Dönüştürmesi) etkisizleştirmek için, Firewall -> NAT -> Outbound: Disable outbound NAT rule generation

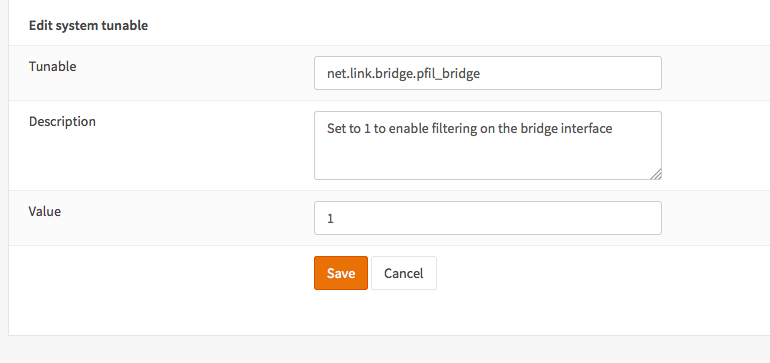

Filtrelemeyi etkinleştirmek için -> net.link.bridge.pfil_bridge Sıfır(default) yerine 1 yazın. System -> Settings -> System Tuneables

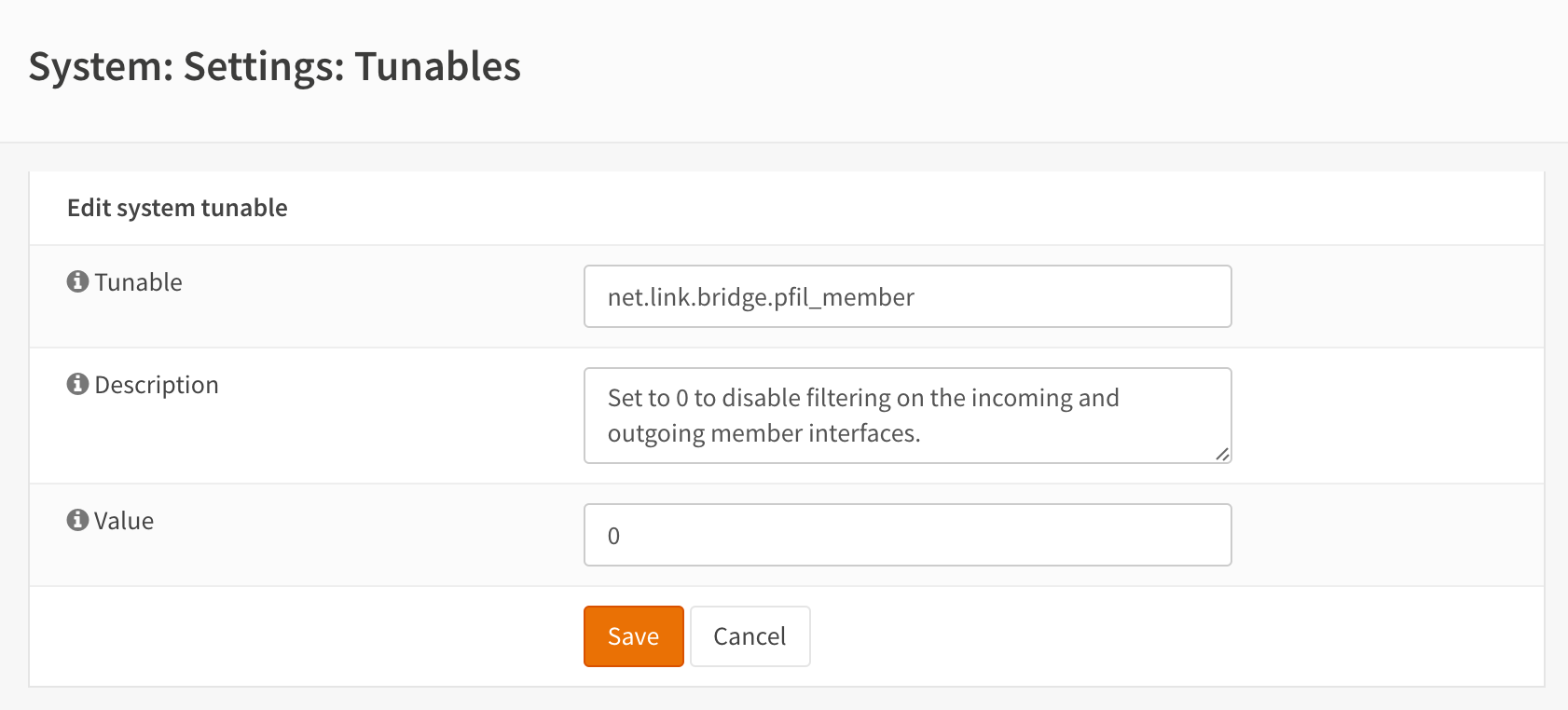

Her üye üzerinde filtrelemeyi etkisizleştirmek için net.link.bridge.pfil_member 1 yerine (default) 0 yazın. System -> Settings -> System Tuneables

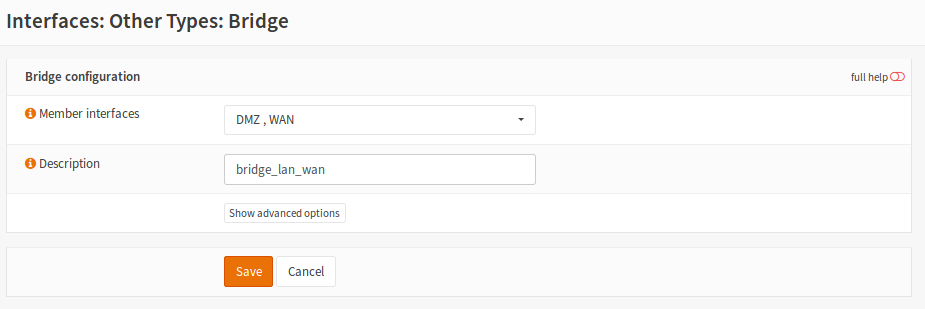

DMZ ve WAN kartlarından yeni sanal Köprü oluşturmak için. Interfaces -> Other Types -> Bridge : LAN ve WAN kartlarını seçin. (Üçüncü ağ kartının adı varsayılan olarak OPT1’dir)

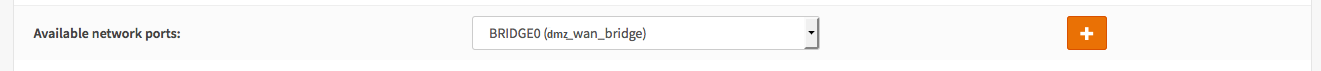

Interfaces -> Assign -> Available network ports , + butonuna basarak Bridge0 Sanal Kartını ekleyin.

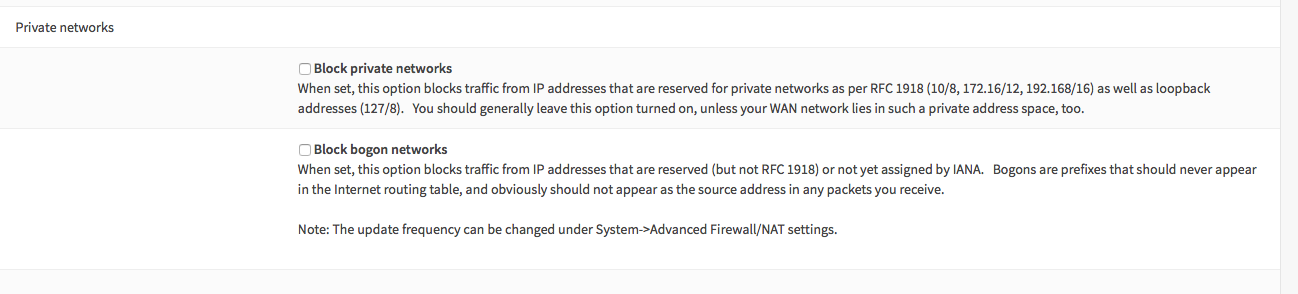

WAN arayüzü için blocking of private networks & bogus ip’s (özel/rezerve edilmiş ağların ve lokal IP’lerin engellenmesini) devre dışı bırakmamız gerekiyor. Interfaces -> WAN -> Block private networks ve Block bogon networks tikleri kaldırın

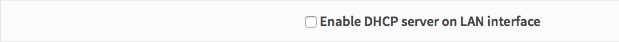

DCP server’i LAN Ağında kapatmak için Services -> DHCP Server -> LAN Enable’deki tiki kaldırın. Siz kaldırmasanızda olur, ben kaldırıyorum, çünkü zirve tek kişiliktir, dermişim :), ağdaki tek admin ben olduğum için tabiki de.

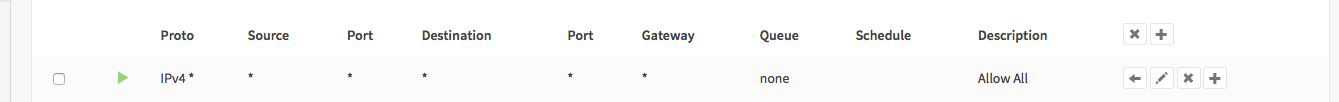

Üç Ag Kartinin da tüm trafik için izin ver(Allow All) kurallarını ekleyin (WAN/LAN/DMZ).

Bu adım, herhangi bir filtreleme olmadan tam şeffaf/transparent bir köprüye sahip olmamızı sağlamaktır. Bridge Firewall’ın tamamıyla çalıştığından emin olduktan sonra, kendi kurallarınızı koyabilirsiniz.

Bunun için Firewall -> Rules herhangi bir türdeki tüm trafiğe izin vermek için arayüz başına kural ekleyin, yani hiç bir kural olmayacak.

IPV4 Configuration Type’ı ‘none’ yaparak, DMZ ve WAN için kullanılan IP Konfigürasyonunu kaldırın. Interfaces -> DMZ & Interfaces -> WAN.

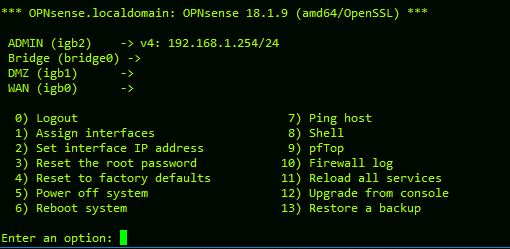

Son olarak da Bridge Firewall‘ı kontrol etmek için LAN Ağ Kartına bir IP verin. Interfaces -> LAN kısmında IP/netmask(192.168.1.254/24) olarak değiştirin. Hersey bittikten sonra OPNsense’e SSH üzerinden bağlandığınızda aşağıdaki ayarları görmelisiniz:(ADMIN -> LAN)

Artık LAN Ağındaki bilgisayarınızdan Firewall’a bağlanabilirsiniz. Bilgisayarınızı LAN Port’una bağlayın. Hangi soketin hangi ağa bağlı olduğunuzu karıştırmamanız için, yukardaki gibi bi diyagram çizmek işinize çok yarar. Benim topografimde LAN igb2 oluyor. Bilgisayarı bağladıktan sonra, kendinize aynı Şubnet içinde bir IP atayın. IP Konfigürasyonu ile ilgili Makale: ifconfig & ip komutları ile Linux’te Ağ Arayüzü Yapılandırma.

IP atadıkdan sonra LAN Kartına ping 192.168.1.254 atmaya çalışın. Eğer hata alırsanız, OSİ Model mantığına göre en alt katmandan yukarı doğru muhtemel hatayı arayın. Ping Paketinden gelen her hata farklıdır.

Destination Host Unreachable: Ping yapmaya çalıştığınız ana bilgisayar kapalı veya ağda çalışmıyor.

Request Timed Out: Ana bilgisayardan yanıt alınmadığından ping komutu zaman aşımına uğradı. Büyük Aglar ping -w ile bekleme süresini arttirabilirsiniz, fakat küçük ağlarda buna gerek duyulmamalı.

Unknown Host: IP Adresi veya Ana Bilgisayar Adı ağda mevcut değil veya hedef ana bilgisayar adı çözümlenemiyor. DNS sunucularının adını ve kullanılabilirliğini doğrulayın(Başka bi değişiklik yapmadıysanız, bu hata gelmez).

No route the host: Gateway tabelası boş. Gateway eklemek için şu konuya bi göz atın: Configure Router to Access Internet (Serial Cable-SSH) LAN🛡WAN

OPNsense Bridge Firewall kurulumu hakkında benden bu kadar. Şimdi Firewall’i istediğiniz gibi yönetin. İstemediğiniz Port’ları DMZ veye WAN için kapatın. Örnek olarak; Eğer 53 (DNS) Adres Çözümlemeyi igb1 üzerinde kapatırsanız, Ağ içindeki cihazlar herhangi bir IP’ye ulaşabilecekler, fakat domain çözümleyemecektir.

Şimdi diyeceksiniz, yahu gizli koruma derken, ne demek istiyo bu? Eğer bir ağda bir cihazın IP Adresi yok ise, o cihaz görünmez olur. Bir örnekle açıkliyim efenim; Biraz önce hata bulmak için LAN Adresini pinglediniz ya, şimdi WAN Ağının içinde ki bir bilgisayardan DMZ Ağındaki bir bilgisayarı pingleyin ve TTL değerini kontrol edin. TTL Değeri hakkında Makale. Eğer TTL değeri azalırsa, o ağda ya bir Router yada bir Firewall demektir.

Bir sonraki Makalede Köprü Güvenlik Duvarında Suricata – IPS (Intrusion Prevention System) ve IDS (Intrusion Detection System) sistemlerini kuracak ve Logları bir Syslog Sunucusunda Elasticstack ile izlemeyi göstereceğim.

Looking for a WordPress Developer?

I'm a Fullstack PHP Developer a Hosting Company in Zürich/Switzerland. I love WordPress! For personal and business purposes i use WordPress.

If you have any Problem with your WordPress Website or you want to create one do not hesitate to contact me!

Son Yorumlar

- Switch ve Hub Arasındakı Fark Nedir? (Animasyonlu) için ahmet

- Vmware Network Adaptor Ayarları (Görsel Örneklerle) için Aziz Ozbek

- Vmware Network Adaptor Ayarları (Görsel Örneklerle) için hakan

- PHP cURL method=’post’ Form ile Login ve Kayit (Session Hijacking) için Aziz Ozbek

- PHP cURL method=’post’ Form ile Login ve Kayit (Session Hijacking) için Oğuz D.

Recent Posts

- Fatal error: Allowed memory size of bytes exhausted (Çözüm)Ocak 10, 2024Eğer “Fatal error: Allowed memory size of […]

Web Tasarım Global Ticarette neden önemlidir?Mayıs 22, 2020Artık Web Siteleri olmadan yapamayacağımız bir çağda […]

Web Tasarım Global Ticarette neden önemlidir?Mayıs 22, 2020Artık Web Siteleri olmadan yapamayacağımız bir çağda […] Suricata IPS&IDS OPNsense Bridge Firewall KurulumuNisan 7, 2019Son yazımda OPNsense’i Bridge Firewall/Köprü […]

Suricata IPS&IDS OPNsense Bridge Firewall KurulumuNisan 7, 2019Son yazımda OPNsense’i Bridge Firewall/Köprü […] OPNsense Bridge Firewall – 🛡Ağınızdaki Gizli KoruyucunuzEylül 9, 2018Kendi ağınızı güvenceye alabilmek için tercih […]

OPNsense Bridge Firewall – 🛡Ağınızdaki Gizli KoruyucunuzEylül 9, 2018Kendi ağınızı güvenceye alabilmek için tercih […] 🗂 Bind9 DNS Server Kurulumu Linux – Ubuntu 16.04Nisan 30, 2018Bind9 DNS Server, ağ aygıtlarının IP Adreslerini […]

🗂 Bind9 DNS Server Kurulumu Linux – Ubuntu 16.04Nisan 30, 2018Bind9 DNS Server, ağ aygıtlarının IP Adreslerini […]

Comments

8 Comments

PC Engines Apu2 güzel cihazmışta Türkiye’de yok, şirkete almak istesek o işte deveye hendek atlatmaktan zor. Alternatif Tr bir cihaz yok mu, benim çözümüm amd anakar işlemci rm alıp mini atx kasa almak oldu, ethernet kartlarının kafaları çok uzun kesip bir şeyler yapmak lazım.

PC Engines baska ülkelerde de satiliyor:

https://pcengines.ch/order.htm

Bu tarzda baska bi cihaz bilmiyorum ne yazikki.

Cihazi hangi amacla kullanmak isitiyorsun?

Cihazi öncesinde Yedek ADSl hat var ona pfSense kuracaktım donanım kısmını hallettim. Slim mini Atx kasa kurulumunu yaptım. Ethernet kartların kafalarınıda biraz pence birazda Atölyede çarkta kısaltıp şekillendirdim. 3 Portlu oldu.

Sizin yukarıdaki konuya bende uygulamak istiyorum. 2 ethernet kart ile yapsam olur mu?.

Bizim şirket grup şirketi Internet ve mail hizmetini ana şirketten fiber ile alıyoruz. 700m bi mesafemiz var. Hemen hemen tüm Server oradaki bilgi işlemde ben göremiyorum bizim tarafta sadece file Server var.

Fiber Converter’dan çıkan kablo Switche giriş yapıyor. File Serverda 2 adet ethernet kartı mevcut, Fiberden geleni servera eth1 taksam eth2 dende switche giriş yapsam. Virtualbox ile Opnsense kursam olur mu? Diğer konu ağdakiler file server a erişebilir mi? Admin port şart mı?

Stealth Firewall için en az üç ethernet karti olmasi sart. Admin Port sart degil, ama güvenlik güvenlik açisindan önemli, çünkü sadece LAN (3 ethernet kartli agda) agindan birinin steahlt firewall’a erisimi olmali. Yoksa Brute-Force taktikleri ile Firewall’a erisim disardan mümkün olabilir. Ag Planini bilmedigim icin, diger sorulara cevap veremiyecegim.

Teşekkür ederim.

aziz hocam merhaba. şirketimin network yapısında çalışıcak bir firewall kurmak istiyorum. Opnsense kurulu 8 portlu bir firewall cihazım var. şöyle bir yapı düşündüm. şirket içinde 2 farklı ağ yapılanması oluşturmak istiyorum. birisi PC-printer-scanner vb. cşhazları için diğeri ise server cihazlarım için. bu iki ağın önünde firewall cihazım, firewall cihazımın önünde ise router ım olucak. ayrıca firewall cihazımı da bridge olarak kullanmak istiyorum. sorum şu: bu söylemiş olduğum topolojide firewall u bridge olarak kullanabilirmiyim? ayrıca şirkete dişarıdan gelen misafirlerin bilgisayarlarının router üzerinden ağa bağlandıktan sonra server cihazlarımın ve PC-Printer vb. cihazlarımın olduğu 2 ağa ulaşmasını firewall üzerinden engelleyebilir miyim.

merhaba, yapabilirsin. ağ yönetiminden yazılımcılığa geçeli çok oldu, o yüzden aklımda kalanlar kadar yardım etmeye çalışıyım:

önce makalede cizdigim gibi bi ağ topolojisini ciz, grafik yazidan her zaman iyidir.

Port1 = WAN

Port2 = LAN (admin zone)

Port3 = DMZ (disardan erisilecek ag. serverlarin icin kullanirsin)

Port4 = Ofis PC, Printer vs

Port5 = Misafiler icin bi Misafir agi kurarsin. Opnsense senin icin yapiyo zaten:

https://docs.opnsense.org/manual/captiveportal.html

Düsündüklerimde hata olabilir, herseyi deneyip testing protocol ile not alirsan, gözünden bisi kacmaz 🙂

Teşekkürler hocam. Dediğiniz şekilde denicem. hocam sormak istediğim bir husus daha var. Opnssense firewall üzerinde VPN server kurabilir miyim. Opnsense arayüzüne pek hakim değilim. yararlanabileceğim bir döküman paylaşabilirseniz çok sevinirim. saygılar…

Leave a Comment